[비즈한국] 세계 각국 정부가 휴대전화 도청 및 감청으로 인해 몸살을 앓고 있다. 최근 도널드 트럼프 미국 대통령이 휴대전화를 사용해 캐나다와 멕시코 정상과의 통화를 종용했다는 보도가 나오자마자 낮은 보안의식에 대한 질타가 이어졌다. 2013년 에드워드 스노든이 공개한 기밀 문서에는 미국 정보기관이 메르켈 독일 총리의 휴대전화를 감청하고 있는 사실이 드러나기도 했다.

휴대전화 도감청을 걱정해야 하는 사람들은 비단 정치인뿐만이 아니다. 중요한 비즈니스 계약 내용이 유출될 경우 그 피해 규모는 상상을 초월한다. 이 밖에도 휴대전화 도청이 위험한 이유는 굳이 언급할 필요조차 없을 정도로 수 없이 많다.

# 휴대전화 도청 장비, 누구나 싸게 구한다

휴대전화 도감청이 CIA, FBI, 국가정보원과 같은 국가 첩보기관에서나 가능할 법한 이야기라고 생각하는 사람도 적잖다. 실제로 수년 전에는 그랬다. 도감청 장비를 아무나 쉽게 구입할 수도 없을 뿐더러, 가격도 억대에 달했기 때문이다.

하지만 최근 상황이 크게 변했다. 해커들은 가짜 기지국 장비를 주로 활용한다. IMSI 캐처(An International Mobile Subscriber Identity-catcher)라고 불리는 이 장비는 가까운 반경에 있는 모든 스마트폰과 실제 기지국 사이에 연결을 가로채 통화 및 메시지 내용을 도청할 수 있는 것으로 알려졌다. 미국 FBI가 운용한 ‘스팅레이’가 바로 대표적인 IMSI 캐처다. IMSI란 전 세계 모든 휴대전화에 부여되는 고유 식별자를 의미한다.

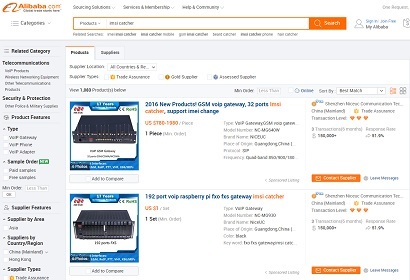

더욱 심각한 점은 이러한 장비를 이제는 누구나 손쉽게 구할 수 있다는 사실이다. 현재 중국 최대 전자상거래 사이트 ‘알리바바’에는 다양한 IMSI 캐처 장비가 판매되고 있으며, 가격도 780달러(약 86만 원)에서 1980달러(220만 원) 정도에 불과하다. 노트북 한 대 구입할 정도의 돈만 있으면 누구나 IMSI 캐처를 손에 넣을 수 있는 셈이다. 물론 이 장비를 제대로 운용하기 위해서는 일정 수준 통신 지식이 필요하다.

익명을 요구한 한 통신 전문가는 “IMSI 캐처는 크기가 별로 크지 않아 차량 내에 설치해 운용하는 경우가 일반적이다. 과거에는 민간 흥신소 등에서도 활용했다”며 “하지만 요즘은 이동통신사들의 보안 수준이 올라가면서 IMSI 캐처를 제대로 운용하기 위해서는 이동통신사의 협조가 필요한 것으로 안다”고 밝혔다.

# SS7 취약점 통해 암호통신 무력화

IMSI 캐처로 통신 정보를 가로챈다고 해도 암호화 된 통신 정보를 해독해야 하는 문제가 남는다. 과거 정부 기관이나 이동통신사가 휴대전화 도청은 기술적으로 불가능하다고 했던 지점이기도 하다.

하지만 전 세계 모든 전화망 신호 처리 프로토콜 SS7(Signaling System 7)에 취약점이 발견되면서 얼마든지 통화 정보를 해독하는 것이 가능하다고 보안업계는 입을 모은다. SS7에 치명적인 취약점은 지난 2013년 독일 함부르크에서 열린 해커 컨퍼런스에서 토비아스 엥겔에 의해 최초로 보고됐다.

이후 SS7의 취약점을 보완해야 한다는 지적이 계속 나왔지만, 1980년대부터 전 세계가 공동으로 사용하고 있는 통신 규약을 하루아침에 바꾸기는 결코 쉽지 않은 작업이다. 더욱 눈여겨봐야 할 부분은 SS7 취약점이 2013년에 최초 보고됐을 뿐, 세계 각국 정보기관과 소수의 해커들은 이미 해당 취약점을 알고 있었고 이를 악용했을 것이라는 분석이 쏟아졌다는 사실이다.

실제로 2014년 영국 정보당국이 IMSI 캐처를 사용해 범죄와 무관한 시민 수만 명의 전화 통화와 문자메시지를 도청한 것이 확인돼 곤욕을 치렀다. 미국 연방통신위원회(FCC)역시 같은 해 IMSI 캐처의 불법 사용에 대한 대대적인 단속을 벌이기도 했다.

하지만 우리나라에서는 아직까지 IMSI 캐처 불법 활용에 대한 사회적 관심은 전무하다. 정보통신보호법상 허가받지 않은 장비를 활용한 도감청은 불법이지만, 이들 장비 사용에 대한 이렇다 할 정부 단속이나 제재 소식은 보고된 적이 없다.

국내 대표적인 이동통신사 관계자는 “LTE에서는 SS7 대신 다이어미터(Diameter)라는 새로운 보안 프로토콜을 사용하고 있다”며 “도감청 방지를 위해 실시간 모니터링 및 방지 훈련 등 적극적인 보안 대책을 세우고 있다”고 밝혔다.

# 도감청 막는 보안 솔루션에 관심 급증

IMSI 캐처로 인한 휴대전화 도감청 위험이 본격적으로 불거지면서, 몇몇 보안 기업들이 이를 방어할 수 있는 솔루션을 선보여 주목을 받았다.

대표적인 사례가 사일런트서클의 ‘블랙폰’이다. 세계적인 암호화 기술 전문가 필립 짐머만이 이끌고 있는 사일런트서클은 안드로이드 OS(운영체계)를 일부 수정한 자체 OS를 탑재해, 모든 통화와 문자 메시지는 물론 스마트폰 내 모든 데이터를 암호화해서 해킹이 불가능 하도록 한 ‘블랙폰’을 2014년 최초로 출시했다.

이후 세계적인 주목을 받았지만 스마트폰을 아예 바꿔야 한다는 한계로 인해 저조한 판매량을 기록하면서, 블랙폰 제조를 담당했던 스페인 기업 ‘긱스폰(Geeksphone)’이 스마트폰 사업에서 철수하는 등 우여곡절을 겪었다. 현재 사일런트서클은 후속작 ‘블랙폰2’를 중국 스마트폰 OEM 업체에 생산을 맡겨 사업을 이어나가고 있다.

블랙폰의 대항마로 최근 주목받고 있는 보안 솔루션으로는 크립톡이 있다. 블랙폰이 디바이스 전체를 바꿔야 한다면, 크립톡은 전용 애플리케이션(앱)을 설치하는 방식으로 통화 및 메시지 도감청을 회피하고 있다. 헝가리 출신의 두 개발자가 만든 ‘크립톡’은 P2P 방식의 암호화 데이터 통신을 통해 통화 및 메시지를 주고받을 수 있도록 했다. 발신자와 수신자만 공유할 수 있는 암호화 코드를 사용해, 설령 누군가 통신 정보를 탈취하더라도 해독할 수 없도록 하는 것이 크립톡의 보안 기술이다.

크립톡은 기존에 쓰던 휴대전화를 그대로 사용하면서 도감청 위험을 크게 회피할 수 있다는 점에서 주목받고 있지만, 아직까지는 애플 아이폰만 지원하고 있다. 지난 4월부터 국내 정식 판매를 담당한 크립톡코리아 측은 “이르면 오는 8월 안드로이드OS용 앱을 선보일 계획”이라며 “정식 판매 이전에도 이미 80명가량의 사용자가 있을 정도로 휴대전화 도감청에 대한 국내 수요가 상당할 것으로 본다”고 말했다.

봉성창 기자

bong@bizhankook.com[핫클릭]

·

글로벌 자동차업계 'M&A 빅뱅'…현대·기아차는요?

·

"제도개선 없이는…" 방산비리 수사의 역설

·

[단독] 우체국 '공인인증서 방문 설치' 타인명의 발급 가능 허점

·

[단독] 노사갈등 쿠팡 '사내 녹음 금지' 규정 신설 논란

·

'디스플레이 지문인식'이 뭐길래, 삼성·애플이 사활 거나

![[시승기] '르노코리아 반전 카드' 필랑트, 7000대 예약 넘어 흥행 이어갈까](/images/common/list01_guide02.png)

![[AI 비즈부동산] 26년 3월 1주차 서울 부동산 실거래 동향](/images/common/list01_guide.png)